Détails de la leçon

Description de la leçon

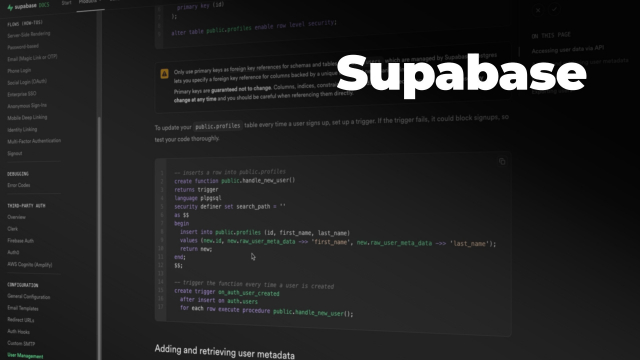

Cette vidéo pédagogique détaille le processus par lequel les utilisateurs peuvent être identifiés pour accéder à une base de données. Nous passons de l'utilisation d'une clé secrète universelle à un système plus sécurisé basé sur des tokens. Un utilisateur aura la possibilité de récupérer un token d'accès en s'identifiant préalablement avec son email et mot de passe. Ce token contient non seulement les permissions de l'utilisateur, mais aussi des informations cruciales telles que le rôle de l'utilisateur, l'adresse email et la méthode d'authentification utilisée. L'objectif principal est de garantir que les utilisateurs ne puissent accéder qu'aux fonctionnalités pour lesquelles ils sont autorisés, renforçant ainsi la sécurité globale du système.

Le processus d'authentification complète débute avec une requête envoyée via un système de type API où des informations utilisateur comme l'email et le mot de passe sont fournies. Les utilisateurs doivent passer les étapes de validation d'email avant d'obtenir le précieux token d'accès qui leur permettra une utilisation contrôlée de la base de données. Cette approche non seulement améliore la sécurité, mais permet également un suivi plus précis des actions utilisateurs dans le système.

Objectifs de cette leçon

L'objectif de cette vidéo est de familiariser les spectateurs avec le processus de récupération d'un token d'accès sécurisé et de montrer comment gérer les droits utilisateurs dans une base de données.

Prérequis pour cette leçon

Avant de suivre cette vidéo, il est conseillé d'avoir des connaissances de base en gestion des bases de données et en protocoles d'authentification.

Métiers concernés

Les concepts exposés dans cette vidéo sont particulièrement pertinents pour des métiers comme celui de gestionnaire de bases de données, ingénieur en sécurité, et développeur backend.

Alternatives et ressources

En termes de solutions alternatives, les utilisateurs peuvent considérer les systèmes tels que OAuth ou SAML pour des besoins similaires d'authentification et d'autorisation.